刚说想吃“日料”马上首位推荐 外卖App在“偷听”你说话吗?

2018年11月,有用户投诉称,怀疑外卖App在“偷听”自己说话,并根据偷听到的内容推荐店家。为此《IT时报》记者陆续用了3个多月的时间,对两款主流外卖App饿了么和美团外卖做了测试,在苹果手机、安卓手机、iPad等三种设备上,重新下载App,并在没有任何搜索记录的前提下,当着设备随意说出自己想吃的菜系,从结果来看,在随后数分钟到数小时的时间里,出现相关推荐的概率高达60%-70%。

对此,饿了么相关人士表示,饿了么既没有做类似的产品设置,也不具备相关技术条件,饿了么严格保护用户隐私,任何必要的信息采集都会在取得用户事先同意的前提下进行,在合法合规的范围内使用。美团人士则回应称,有关“根据麦克风收录的语音关键词为点外卖的用户做推荐”的行为并不存在,美团外卖只会在获得用户语音使用授权,且用户主动发起美团外卖App内的语音输入行为时,才会使用麦克风。此外,美团外卖仅会在用户表达了明确需求信息、进行主动查询后,才会进行相关推荐输出。

目前,最新iOS版美团外卖、饿了么,都不再索取麦克风权限,不过安卓版里的录音权限依然存在。

参考链接:http://www.it-times.com.cn/a/hulianwang/2019/0318/26700.html

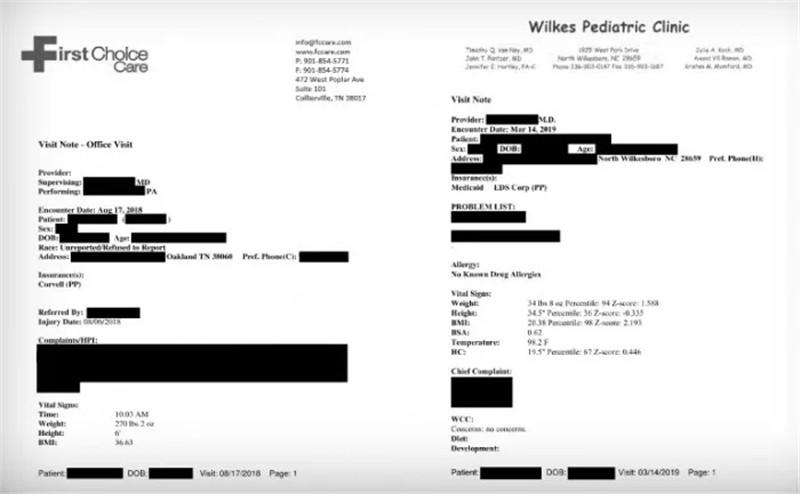

一家健康科技公司正在泄露大量医疗记录和处方

外媒TechCrunch报道,一家健康科技公司在安全证书失效导致服务器没有密码后,每天泄漏数千张医生药方、医疗记录和处方。这家名不见经传的软件公司来自加利福尼亚州的Meditab,自称是医院、医生办公室和药房领先的电子医疗记录软件制造商之一。该公司为医疗保健提供商处理电子传真,仍然是将患者文件共享给其他提供商和药房的主要方法。

据发现数据的安全公司称,该传真服务器没有得到妥善保护。自2018年3月创建以来,公开的传真服务器运行的Elasticsearch拥有超过600万条记录。由于服务器没有密码,任何人都可以实时读取传输的传真,包括其内容。

根据对数据的简要回顾,传真包含大量个人身份信息和健康信息,包括医疗记录、医生药方、处方数量和数量,以及疾病信息等。传真还包括姓名、地址、出生日期,在某些情况下还包括社会安全号码和健康保险信息以及支付数据。传真还包括有关儿童的个人数据和健康信息。没有数据被加密。

参考链接:https://www.cnbeta.com/articles/tech/828405.htm

18岁日本少年被控窃取13万美元数字货币

一名18岁日本少年被控窃取了价值13万美元的数字货币。日本警方称这是第一次有人因为数字货币相关的黑客案件面临刑事指控。

去年8月14日到9月1日期间,这名少年利用礼品卡功能漏洞重复给自己充值,从萌奈币钱包服务Monappy的7735用户账号窃取了93078.7316个萌奈币。他使用了智能手机和Tor尝试隐藏身份,但未能成功,警方通过分析Monappy提供的服务器日志识别了他的身份。他声称就好象玩电玩发现了一个没人知道的技巧。

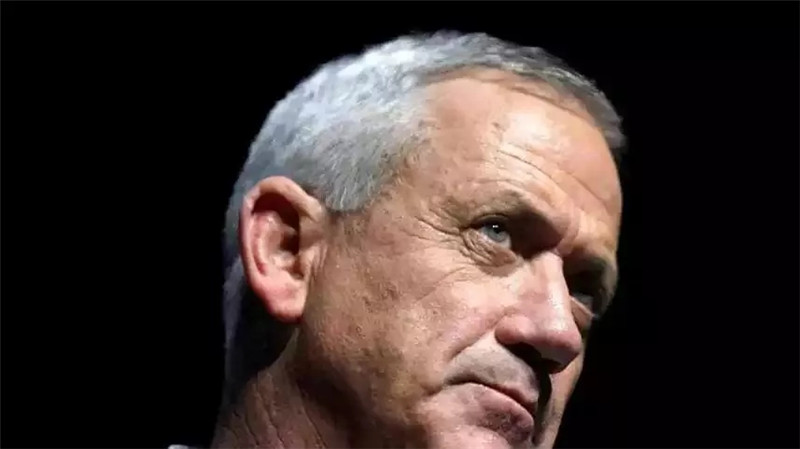

以色列总理候选人遭伊朗网络间谍攻击,个人数据泄露

以色列辛贝特国家安全局(Shin Bet internalsecurity service)称,伊朗网络间谍侵入了总理候选人Benny Gantz的手机,暴露了他的个人数据。伊朗黑客干扰了以色列前军事部长Benny Gantz的竞选活动,Benny Gantz是以色列总理Netanyahu下届选举中的主要竞争者。

据以色列情报部门称,网络间谍侵入了Gantz的移动设备,将他的个人信息和地址交到了对手手中。Gantz的发言人称,黑客在以色列4月9日大选前几周泄露窃取的数据,目的是破坏Gantz的政治竞选活动。

微软的安全专家曾警告,与伊朗有关的黑客组织正试图渗透全球的系统、企业和政府。会造成一系列经济损失。据微软称,在过去两年中,伊朗黑客已窃取了200家公司的秘密数据,并从其计算机网络中删除信息,造成了数亿美元的损失。

参考链接:https://www.secrss.com/articles/9135

Play Store发现SimBad恶意软件,1.5亿Android用户成受害者

Check Point的IT安全研究人员发现了一个复杂的恶意软件攻击行动,该行动通过谷歌Play Store在全球范围内针对Android用户进行攻击。到目前为止,已有超过1.5亿用户成为该软件的受害者。

研究人员称:“这是一个名为SimBad的恶意软件其感染的应用程序全部都是模拟器游戏。SimBad的恶意软件伪装成广告以避免引起怀疑。深入研究发现,该恶意程序代码隐藏在用于推销和盈利目的的软件开发工具包(SDK)后面,很难被发现。感染SimBad恶意软件后,除了显示恶意广告,SimBad还可以将受害者重定向到受攻击的网站,并从Play Store或远程服务器下载更多恶意应用程序来实施钓鱼攻击。

Check Point的研究人员Elena Root和Andrey Polkovnichenko在他们发表的博客文章中说:“这个恶意的SDK很容易骗过开发者,他们甚至不知道自己创造的内容导致了这次攻击行动。由此可见,此次攻击并非针对特定地区发起,恶意程序也不是由同一个开发者开发。”

参考链接:https://www.leiphone.com/news/201903/Taf1RiUaFYtUckuN.html

Mirai 僵尸网络出现了新的变种

2016 年感染物联网设备组成僵尸网络发动拒绝服务攻击的 Mirai 出现了新的变种。安全公司 Palo Alto Networks 的研究人员报告,新发现的变种包含了 27 个漏洞利用, 11 种是新加入的,其中一种针对的是 WePresent WiPG-1000 的无线演示系统(漏洞利用攻击代码在 2017 年公布)。

另一种针对 LG Supersign TV(远程执行漏洞利用代码在去年公布),这两种设备属于企业级产品,意味着 Mirai 僵尸网络将能拥有更大的带宽,DDoS 攻击火力将能显著提升。

云天安全订阅号

云天安全订阅号

云天安全服务号

云天安全服务号

鲁公网安备 37010202002190号

鲁公网安备 37010202002190号