Enox儿童智能手表存在严重隐私安全问题 欧盟下令全面召回

本周早些,欧洲委员会宣布一项大规模召回通知,要求旗下成员国全面召回由德国公司Enox制造的Safe Kid One儿童智能手表,这也是欧盟首次因为隐私问题而全面召回的产品。据媒体报道,RAPEX机构上周发出安全警告,指 Safe KID One产品有严重隐私漏洞,以没有加密的方式与服务器通信,被黑客利用或者截获都可直接获得佩戴者(儿童)的定位数据和电话,修改手表序号等。欧洲委员会下令立即全面召回这款产品。

参考链接:https://www.cnbeta.com/articles/tech/815887.htm

提前起诉“专利流氓” 苹果坚称自己没有侵权

一份新的报告指出,苹果公司本周向一家名为 FISI 的公司提起诉讼,先发制人地要求加州法院宣布苹果公司没有侵犯 FISI 持有的多项 USB 电源专利。苹果将 FISI 描述为“专利流氓”,该公司成立的唯一目的是通过专利诉讼创收。FISI 公司从黑莓手中收购了一系列与充电相关的专利,并对包括 LG、三星和华为在内的数家科技巨头提起了诉讼。根据起诉书上的信息显示,苹果公司认为自己接下来可能会被 FISI 起诉,因此通过提前起诉后者,以证明自己并未侵权。

参考链接:https://www.cnbeta.com/articles/tech/815987.htm

首爆新型ibus蠕虫,利用热门漏洞疯狂挖矿牟利

1 背景

近日阿里云安全团队发现了一起利用多个流行漏洞传播的蠕虫事件。黑客首先利用ThinkPHP远程命令执行等多个热门漏洞控制大量主机,并将其中一台“肉鸡”作为蠕虫脚本的下载源。其余受控主机下载并运行此蠕虫脚本后,继续进行大规模漏洞扫描和弱口令爆破攻击,从而实现横向传播。涉及的漏洞除了ThinkPHP远程命令执行漏洞,还有JBoss、Weblogic、Redis等产品的漏洞。

因为该蠕虫最初植入的恶意脚本名为ibus,所以命名为ibus蠕虫。本篇文章主要介绍了阿里云安全对此类蠕虫入侵的各个阶段的检测、防御和隔离,保障阿里云用户的资产安全。希望读者通过本篇文章,可以意识到当前网络安全的风险与日俱增,安全漏洞无处不在,黑客通过简单、自动化的手段就可以对用户利益造成极大的损害。

目前阿里云安全团队对网络进行了实时监控,并帮助云上用户修复潜在风险,如果漏洞依然存在,建议请尽快对自身进行检查,或者参考文末的安全建议。

2 蠕虫主要特点及结构

基于阿里云态势感知的大数据平台,我们对该黑客组织进行了追踪和详细分析,该黑客通过ThinkPHP漏洞和蠕虫脚本获取了大量的肉鸡进行牟利。阿里云安全团队详细分析了此蠕虫的主要特点,包括:

•使用多种漏洞进行传播,以web代码执行漏洞为主;

•恶意脚本的名字及路径具有迷惑性,且多份拷贝存放于不同的目录下;

•主要代码perl实现,具备功能完备的C&C通信模块;

•C&C通信使用http协议,通信内容加密;

•通过挖掘门罗币进行获利。

蠕虫的功能结构由恶意脚本、传播模块、C&C模块、挖矿模块等组成。

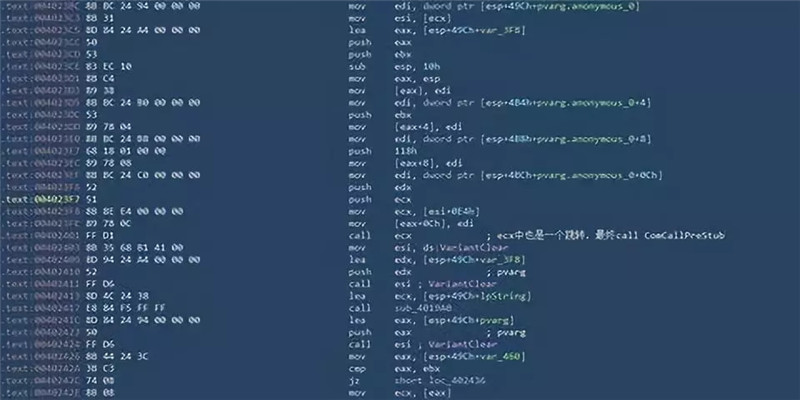

黑客首先利用ThinkPHP v5 远程命令执行漏洞攻击了大量主机,并将ip为67.209.177.163的服务器作为蠕虫脚本的下载源。

之后攻击者控制其他被入侵主机从67.209.177.163下载ibus脚本并执行。该脚本用perl语言写成,主要功能是解码、写入并执行C&C (Command and Control)模块。

攻击者进而通过向C&C模块发送命令,下载包含多种攻击payload的传播模块,以及由下载器、配置文件和挖矿程序组成的挖矿模块,挖矿从而获取利润。传播模块则继续攻击未被入侵主机,横向传播。

参考链接:https://xz.aliyun.com/t/4060

《全境封锁2》精英封测疑再现万能激活码漏洞

将于2月7日-11日进行的《全境封锁2》的精英测试即将开启,现已进入预载阶段。此次测试仅限有beta资格的玩家加入,玩家可通过预购游戏以及获得好友邀请等方式参与精英测试。但是在2月6日下午,本次精英测试出现了一个疑似万能激活码的bug。有玩家反馈,使用激活码“MWCY-R9FE-76GE-QXCG”可直接获得beta测试资格,实测有效。

云天安全订阅号

云天安全订阅号

云天安全服务号

云天安全服务号

鲁公网安备 37010202002190号

鲁公网安备 37010202002190号