Android 9.0将加入新的生物识别API

根据媒体报道,谷歌将会在即将推出的Android 9.0版本系统当中加入更好的生物识别API,为开发者提供更安全和方便的生物验证机制。

开发人员使用了BiometricPrompt API将生物识别身份验证集成到他们的应用程序中,应用程序和终端通过指纹、虹膜甚至面部识别来进行验证,同时PIN和密码的方式也会得到保留。

对此谷歌安全工程师Vishwath Mohan表示“生物识别认证机制正变得越来越流行,而且很容易明白其中的原因。它们比输入密码更快,比携带单独的安全密钥更容易,并且它们可以防止基于知识因素的身份验证的风险。”

在Android 9.0版本上,他们将会尽量车辆生物识别的安全性,相对较弱的身份验证方法将会被限制。同时他们将会提供一个通用平台和入口,方便开发者可以轻松的使用生物识别验证功能。

参考链接:https://www.t00ls.net/articles-46486.html

影响司法调查:多地监管机构要求豁免欧盟数据新规

新浪科技讯 北京时间6月26日早间消息,监管部门官员对路透社表示,北美、英国和亚洲的金融监管机构正紧急寻求关于欧盟最新数据保护规定的豁免,以免这项规定不利于跨境的案件调查。

这些官员警告,如果欧盟未能明确将市场监管部门排除在欧盟“通用数据保护条例”(GDPR)之外,那么可能会不利于涉及操纵市场和反欺诈的国际调查和司法行动。GDPR于5月25日生效。这项规定的制定已延续了好几年。在过去一年中,随着生效日的临近,外国监管机构和关键国际实体正在加紧游说。

GDPR加强了欧盟内部的个人数据隐私保护,让消费者对自己的个人信息拥有更大的控制权。政府官员和法律专家表示,新规定还对出于“公众利益”的跨境个人数据传输进行了限制,对其使用施加了新条件,包括引入额外的隐私保护措施。根据此前法律,监管机构可以利用豁免权,分享银行和交易账户数据等关键信息,对多种不当行为展开调查。目前监管机构可以通过新的豁免条款,继续分享此类数据。不过它们也表示,直接这样做会进入法律上的灰色领域,因为新法律的表述留下了解释空间。

参考链接:http://hackernews.cc/archives/23396

未来 Firefox 将引入安全审查工具:确认个人账号是否已被泄露

Mozilla今天宣布未来Firefox版本将引入一项令人兴奋的功能。这项功能就是建议安全审查工具,使用Troy Hunt的“Have I Been Pwned”(HIBP)数据库对已知泄露的数据库进行扫描,确认用户账号是否出现在其中。

去年11月份,该功能的初版首次曝光。Mozilla表示通过免费访问的数据泄露API来访问HIBP,一旦在该中发现账号那么就会自动向用户发出提醒。该功能当时只是一个通知系统,当用户访问恶意已经被窃取的时候才会发出提醒。

而现在Mozilla正将HIBP的完整服务整合到辅助网站– Firefox Monitor上。双方的合作允许用户通过输入邮箱地址来查看自己的账号是否已经在已知的数据泄露中曝光。如果出现在数据库中,那么 Firefox Monitor就会知道已经掌握的暴露程度,并提供相关建议。

参考链接:http://hackernews.cc/archives/23390

云时代,云服务商如何进行黑产防御?

本文为威胁猎人首届网络黑产攻防沙龙嘉宾——金山云安全技术总监李鸣雷带来的现场分享。他将从一个僵尸网络的发现说起,分析云时代僵尸网络的新特点,并总结在云时代云服务商抵御黑产攻击的方式。

去年12月19日,我们的两台云主机出现了一次大的网络流量异常。我们发现这两台云主机对外发起了DDoS攻击,然后我们的应急团队立即进行了应急响应工作。首先把这两台云主机隔离出来,然后通过技术手段获取样本,并对样本进行了逆向分析。接着从这个样本的.CC域名控制,到通过威胁情报进行了逆向的分析工作,发现这个僵尸网络确实比较大。

从僵尸网络的架构上来看,相对于P2P的攻击方式,这些僵尸网络并没有特别出彩的地方,这取决于一个普通的C/S直连的方式。它通过C/S直连的加密协议,直接连到这个控制端,再经过多重的跳转。在云时代,不光是通过C/S直连的方式,还有通过DNS隧道传递数据的方式来对控制端进行连接,这种规模还是相当大的。而被控端是一个比较常见的方式。僵尸网络获取的主要方式是通过弱口令和一些常见的漏洞,还有的是通过购买云主机来获得。另外就是利用我们的云计算把控制端放在我们的云上,通过云上的设备来进行如IP的变换、域名的变换等操作来隐藏真实的客户端。

参考链接:https://www.anquanke.com/post/id/148493

网络间谍组织Tick通过U盘感染未联网计算机

Tick是主要针对日本和韩国组织的网络间谍活动组织。该组织以用各种定制恶意软件进行攻击活动而恶名昭彰,如Minzen、Datper、Nioupale(又名Daserf)和HomamDownloader。最近,帕洛阿尔托网络公司第42单元(后文称Unit 42)针对他们有了新的发现。

Unit 42察觉Tick组织目标为由韩国防务公司创建的特定类型的安全USB驱动器。USB驱动器及其管理系统具有遵循韩国安全指南的各种功能。安全USB驱动器的武器化是一种不常见的攻击技术,可能是为了扩展到无法连接到公共互联网的系统而实施的。另外,经Unit 42研究表明,尽管恶意软件创建时间为新版Windows投入使用后,但Tick在攻击中使用的恶意软件只会尝试感染运行Microsoft Windows XP或Windows Server 2003的系统。这似乎表明他们有意针对安装在没有互联网连接的系统上的旧版本的Microsoft Windows。在许多国家、政府、军队和国防承包商以及其他垂直行业因安全因素都采用空隙系统。(注:空隙是为需要密封安全性的计算机,计算机系统或网络实施的安全措施,不存在妥协风险,它确保了给定系统的完全隔离。)

参考链接:https://www.t00ls.net/articles-46490.html

错误配置 Firebase 数据库导致 3000 多应用数据泄露

移动应用安全提供商 Appthority 上周指出,由于配置不当,导致使用 Firebase 服务的 3,046 个移动应用暴露了计划用户信息,共计 113 GB,并且包括纯文本用户在内的超过 1 亿个可公开访问的数据。 帐号和密码以及 GPS 位置信息。

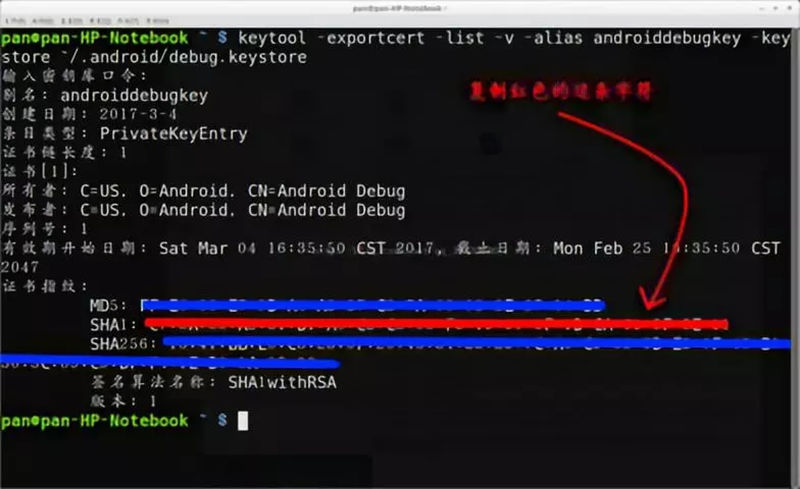

Firebase 是网络和移动应用程序的开发平台。 它提供了云消息传递,通知,数据库,分析功能以及许多后端 API。 它于 2014 年被谷歌收购,并受到众多Android开发者的欢迎。 也是最受欢迎的移动应用程序数据存储平台之一。

在查看超过 270 万移动应用程序后的 Appthority 中,发现 28,000 个移动应用程序将数据存储在 Firebase 的后端。 其中,3,046 个程序将 2,271 个数据错误地配置为 Firebase 数据库,同时允许第三方公开查看。 其中大多数是 Android 程序,占用了 2,446 个,另外有 600 个 iOS 程序。

参考链接:http://hackernews.cc/archives/23387

(来源:云天安全搜集整理互联网安全资讯)

云天安全订阅号

云天安全订阅号

云天安全服务号

云天安全服务号

鲁公网安备 37010202002190号

鲁公网安备 37010202002190号